本文算是一篇科普文。随意阅读就好。

容器虚拟化技术是一种在操作系统级别进行的虚拟化技术,主要用于提高资源利用率和简化应用程序的部署。

容器化技术

我们可以总结出以下几种主要的容器虚拟化技术:

1. Docker:Docker是目前最流行的容器虚拟化技术之一,它通过将应用程序及其依赖打包在一个容器内来实现虚拟化。这个容器共享宿主操作系统的内核,但在进程空间上进行隔离,从而提高了资源利用率并简化了应用程序的部署过程。

2. LXC (Linux Containers):LXC是一种操作系统级别的虚拟化技术,它允许多个Linux系统在单个物理服务器上运行。LXC提供了一种轻量级的虚拟化方法,适用于需要高性能和高可扩展性的场景。

3. OpenVZ:OpenVZ是一种基于Linux内核的容器技术,它通过虚拟化技术将单个物理服务器划分为多个虚拟服务器,每个虚拟服务器都有独立的文件系统、网络配置等,但共享宿主机的内核。

4. Kubernetes:虽然Kubernetes本身不是一种容器虚拟化技术,但它是一个开源的容器编排工具,可以用来管理和自动化Docker容器的部署、扩展和管理。Kubernetes支持多种容器技术,如Docker和RHEL Atomic,能够有效地处理大规模的容器化应用。

5. Podman:Podman是另一种容器技术,与Docker类似,但在设计和实现上有一些关键差异。Podman旨在提供一个更安全、更灵活的容器管理解决方案,适用于企业级环境。

这些容器虚拟化技术各有其特点和适用场景,选择合适的技术取决于具体的需求和应用场景。例如,Docker因其简单易用和广泛的社区支持而被广泛采用,而LXC和OpenVZ则更适合需要高性能和高可扩展性的企业级应用。Kubernetes和Podman则更多地用于大规模的容器化应用管理和编排。

其它的容器虚拟化技术

- Ubuntu 的 Mulitpass

- FreeBSD 的 Jails

其它可自行搜索查阅更多介绍和说明。

Docker与LXC在性能和资源利用效率方面的具体比较是什么?

Docker vs LXC

在性能和资源利用效率方面,Docker与LXC有以下具体比较:

性能:

- LXC:由于LXC直接使用Linux内核的功能,因此在性能方面表现良好。LXC容器启动速度快,资源占用少,可以实现高密度部署。此外,LXC使用cgroup机制,其性能损耗基本为0。

- Docker:虽然Docker的性能也较好,但由于在容器和宿主机之间增加了一层虚拟层,因此在性能方面稍逊于LXC。然而,Docker直接使用宿主机操作系统调度硬件资源,所以在资源利用率上远超传统虚拟机(VM)。

资源利用效率:

- LXC:LXC提供了更好的隔离性,每个容器都有自己的资源集合,包括CPU、内存和磁盘空间。这意味着LXC在资源管理上更加严格和高效。

- Docker:Docker容器共享宿主机的资源,这可以导致多个容器同时运行时出现性能问题。然而,Docker通过使用联合文件系统等技术手段来优化容器启动和运行的效率,从而在资源利用率上表现出色。

LXC在性能方面通常优于Docker,因为它直接利用Linux内核并且具有更好的隔离性。

Docker vs OpenVZ

OpenVZ的安全性如何,与其他容器技术相比有何优缺点?

OpenVZ的安全性在虚拟化技术中表现出色,但也存在一些潜在的缺点。

首先,OpenVZ使用基于Linux内核的容器技术,这使得它能够有效隔离虚拟机之间的资源和数据,从而保护用户的隐私和数据安全。此外,OpenVZ创建了多个安全、隔离的容器和虚拟机,这些容器在单个物理服务器上运行,确保应用程序不会相互冲突。这些特性使得OpenVZ在生产环境中的应用非常广泛,并且其安全性高于LXC和Docker。

然而,尽管OpenVZ具有较高的安全性,但仍有一些用户对其安全性表示担忧,认为它可能存在一些安全漏洞和安全隐患。例如,由于所有容器共享相同的主机内核,因此内核中的漏洞可能会危及所有容器。因此,有必要确保OpenVZ是最新的,并且内核是经过强化的,以避免潜在的安全风险。

与其他容器技术相比,OpenVZ有其独特的优缺点。例如,与Docker相比,OpenVZ没有自己的IP地址,每个容器就像在根计算机上运行的独立服务器一样。这种设计使得OpenVZ在需要高度隔离和资源管理方面表现更好,但也导致了其灵活性不如Docker,因为Docker可以无限复制并且安装过程更加简单。

Docker vs Kubernetes

Kubernetes在大规模容器化应用管理中的优势和挑战是什么?

Kubernetes(简称K8s)在大规模容器化应用管理中具有显著的优势和面临诸多挑战。

优势

- 容器调度平台:Kubernetes被称为容器调度平台,拥有容器的天然优势。容器可以在应用程序之间共享操作系统(OS),轻量级并且具有自己的文件系统、CPU、内存、进程空间等。这种隔离属性使得Kubernetes能够高效地管理大量容器化应用。

- 可扩展性和高可用性:Kubernetes提供了自愈、自动回滚和水平扩展等功能,这些都极大地提高了系统的可扩展性和高可用性。这使得Kubernetes非常适合处理大规模的容器化应用。

- 跨云和OS发行版本:由于与基础架构分离,Kubernetes可以跨云和OS发行版本进行部署和管理,这为企业提供了灵活性。

- 弹性部署:Kubernetes支持弹性部署,使得企业可以根据需求动态调整资源,从而更好地应对流量波动。

挑战

- API复杂性:对于简单应用,Kubernetes的API可能过于复杂;而对于复杂应用,Kubernetes的API难以上手。这种复杂性增加了学习成本,并可能导致初期的实施困难。

- 扩展能力管理:Kubernetes的扩展能力虽然强大,但也带来了管理上的挑战。如何有效地管理这些扩展能力是一个重要问题。

- 云资源覆盖不足:Kubernetes原生的API没有对所有云资源进行涵盖,这可能会导致某些特定资源的管理不便。

- 集成旧有基础设施:大企业在将Kubernetes集成到旧有的基础设施中时,面临着巨大的挑战。如何将云原生工具和处理流程集成到现有基础设施中,是一个需要解决的问题。

- 海量集群管理:管理超过1万个不同规格的Kubernetes集群是一个非常有趣且具有挑战性的任务。这不仅涉及到技术层面的问题,还包括如何有效地协调和管理这些集群。

Kubernetes在大规模容器化应用管理中具有显著的优势,如可扩展性、高可用性、跨云和OS发行版本的支持以及弹性部署等。然而,它也面临着诸多挑战,包括API复杂性、扩展能力管理、云资源覆盖不足、集成旧有基础设施以及海量集群管理等问题。

Docker vs Podman

Podman的安全特性有哪些,与Docker相比有何不同?

Podman的安全特性主要体现在以下几个方面:

- 无需Root权限:Podman支持rootless模式,即无需root用户即可运行容器,这大大降低了潜在的安全风险。与Docker相比,Docker需要root权限才能运行守护进程,这可能导致安全风险。

- 无守护进程:Podman不需要单独的守护进程来运行容器,因此更加轻量和安全。这意味着Podman没有一个持续运行的守护进程,减少了被攻击的可能性。

- 支持命名空间、安全标签和SELinux:Podman支持多种安全特性,如命名空间、安全标签和SELinux等,这些都有助于提高容器的安全性。

- Fork and Execute 模型:Podman采用fork and execute模型,这比Docker的客户端服务器模型更为安全,因为它避免了需要一个长期运行的守护进程。

与Docker相比,Podman在安全性上有显著的优势,主要体现在无需root权限、无需守护进程以及支持更多安全特性等方面。

如何选择

对于初学者来说,学习和使用Kubernetes、Podman和OpenVZ哪个更具挑战性?

对于初学者来说,学习和使用上述列出的容器化技术,Kubernetes可能更具挑战性。

- Kubernetes:

- Kubernetes(简称K8S)是一个复杂的容器编排工具,涉及大量的技术范围和基础理论知识库。虽然有资料表明Kubernetes的基础可以在短时间内掌握,但整体上,Kubernetes的学习曲线较陡峭,需要从易到难逐步学习。

- 学习Kubernetes不仅需要了解其技术范围,还要掌握如何安装和配置Kubernetes环境。

- Podman:

- Podman是一种轻量级容器管理工具,与Docker类似,但无需守护进程即可运行OCI容器,具有更高的安全性和灵活性。Podman的命令与Docker相似,对于熟悉Docker的用户来说,学习起来会相对容易。

- 有许多入门指南和教程可以帮助初学者快速上手Podman。

- OpenVZ:

- 虽然OpenVZ的基本概念和使用方法也有一定的学习曲线,但相比于Kubernetes和Podman,它的复杂度较低,更适合初学者入门。

对于初学者来说,学习和使用Kubernetes可能更具挑战性,因为它涉及更多的技术细节和复杂的配置过程。

容器虚拟化技术原理

容器虚拟化技术原理

容器虚拟化主要是通过共享宿主机的操作系统内核,将应用程序及其依赖打包到一个独立的运行环境中,即容器。容器之间相互隔离,但共享底层的操作系统资源。

依赖技术

以 Docker 为例,介绍容器虚拟化技术底层依赖的服务包括,但不限于以下

- Namespaces(命名空间):为Docker容器提供操作系统层面的隔离,包括进程号、网络、进程间通信、文件系统挂载、内核以及系统版本号等资源的隔离。为核心功能。

- Control groups(Cgroups, 控制组):为Docker容器提供硬件层面的隔离,控制组可以控制应用程序所使用的硬件资源,如 CPU、内存等,帮助Docker引擎将硬件资源共享给容器使用,并且加以约束和限制。为核心功能。

- Union file systems(Union FS,联合文件系统):利用分层思想管理镜像和容器,支持将文件系统中的修改信息作为一次提交,并层层叠加,同时可以将不同目录挂载到同一个虚拟文件系统下。不同Docker容器可以共享一些基础的文件系统层,与自己独有的改动层一起使用,提高存储效率。==Union FS是一种将多个不同位置的目录挂载到同一虚拟目录下的文件系统技术。==具体的实现常见的有 aufs, overlay2 等。为可选功能。

- Container format(容器格式):Docker Engine将Namespace、cgroups、Union FS进行组合后的一个package,就是一个容器格式。Docker通过对这个package中的Namespace、cgroups、Union FS进行管理控制,实现容器的创建和生命周期管理。为可选功能。

- AppArmor(应用程序防护):可以为 Docker 容器提供更细粒度的访问控制和安全策略。通过定义规则,可以限制容器对系统资源(如文件、网络等)的访问权限,从而降低潜在的安全风险。例如,可以规定某个容器只能访问特定的文件或目录,或者限制其网络连接的范围。在一些对安全要求较高的场景中,启用 AppArmor 可以增加额外的安全保障。但在一些简单的应用场景下,可能不一定需要启用它。为可选功能。

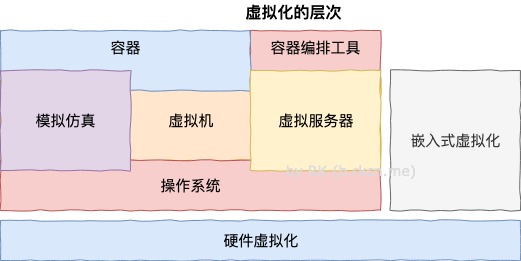

虚拟化的层次和阶段

这段纯粹是我个人自己理解和构想的。理性交流。

- 应用层面的虚拟化 (容器) : 目前使用的技术主要是 容器虚拟化技术,特点就是依赖操作系统,即需要相同的操作系统进行使用(目前,我还没有听说在 Linux 下 直接可以使用 Windows 容器虚拟化出一个桌面的场景),镜像都依赖对应的底层操作系统(当然,底层的操作系统可以是安装在下一层虚拟化出的系统中的,即所谓的套娃)。优点是资源占用少,启动速度快,性能(损耗少)比较好。软件产品代表如 Docker, Podman, Multipass, LXC 等。

- 容器编排 : 另外在容器虚拟化的另一侧,是对应的容器集群的编排管理服务,本身主要定位是管理服务和工具集合。提供相应的技术解决方案原则、模板和工具。比如 Kubernetes,Swarm,Mesos,OpenShift 等。

- 系统层面的虚拟化 0 (虚拟机) : 目前操作系统层面的虚拟化技术,主要原理就是通过对宿主主机操作系统中的硬件进行虚拟化(同架构的,比如 x86-64 宿主机只能虚拟化出 x86-64 的虚拟客户机),实现硬件资源共用和动行时资源隔离,安装不同操作系统。软件产品较多,比如成熟的VMWare公司的 VM 系列(支持多种操作系统),声名不显但很好用的微软家的Hyper-V(应该是只支持 Windows 系列宿主机),免费的 VirtualBox(支持多种操作系统),MacOSX 中知名的 Parallels Desktop(商用软件,只能在 MacOSX 中使用)

- 系统层面的虚拟化 1 (虚拟设备模拟仿真) : 需要运行在指定操作系统上,但可以提供不同架构硬件的虚拟化,一般是通过软件模拟异构硬件设备的虚拟化服务。比较知名的代表为 QEMU,在 x86-64 的主机上,通过 QEMU 虚拟化出包括但不限于 x86、ARM、MIPS、RISC-V 等多种架构的硬件环境,再安装相应的硬件使用的操作系统和软件生态,从而进行开发和使用。

- 系统层面的虚拟化 2 (虚拟服务器) : 一般应用于服务器层面的虚拟化服务,大多应用于企业和服务商,与上面一层的虚拟化相比,淡化了宿主机操作系统层面,减小了宿主机资源开销,并提供较为全面的操作系统、硬件资源虚拟化接口,但依旧是同架构的虚拟化。常见的软件有 VMWare 的 ESXi,开源社区的 KVM、Proxmox VE(PVE)等。

- 嵌入式虚拟化 : 这个领域我不熟悉,不做过多介绍,免得误导大家。不过,我觉得在工业工程领域,应该也有比较激烈的竞争和繁荣的生态吧。

- 硬件层面的虚拟化 : 包括常见的 CPU 虚拟化技术,如 Intel 的 VT-x 和 AMD 的 AMD-V 和其它物理设备的虚拟化支持。主要为上层软件提供虚拟化的硬件支持。